新聞中心

聯系我們

地址:上(shàng)海市闵行(xíng)區(qū)莘東路505号綠捷中心10樓1005室

熱線:400-8838-021

傳真:021-54855973

E-mai:zjedwine@163.com

安天發布“WireLurker”綜合分析報告

如果“網絡威脅”是一個(gè)幽靈的話(huà),那(nà)麽2014年,這個(gè)幽靈就一直在流竄。當“心髒出血(Heartbleed)”和(hé)“破殼(Shellshock)”把我們的目光剛剛鎖定在類UNIX系統和(hé)開(kāi)源領域時(shí),沙蟲(SandWorm)漏洞又讓我們重回Windows戰場(chǎng)。而北京時(shí)間(jiān)11月6日起,引發業內(nèi)關注的一個(gè)被稱為(wèi)“WireLurker”新樣本通(tōng)過Windows和(hé)Mac OS X系統實現對iOS系統的侵害。這個(gè)樣本的形态和(hé)特點,無疑值得(de)關注和(hé)深入分析,鑒于此樣本影(yǐng)響的平台非常廣泛,安天組成了由安天CERT(安天安全研究與應急處理(lǐ)中心)和(hé)AVL TEAM(安天旗下獨立移動安全研究團隊)的聯合分析小(xiǎo)組,但(dàn)在我們同時(shí)研究了此次威脅的先發廠商Palo Alto Networks的大(dà)報告後,我們發現其已經非常詳盡完備。在當年Stuxnet、Flame的分析中,我們意識到與兄弟廠商之間(jiān)進行(xíng)馬拉松式的分析競賽,一方面會(huì)能提升分析深度和(hé)粒度,但(dàn)同時(shí)也會(huì)造成業內(nèi)資源的冗餘消耗,是一柄雙刃劍。因此我們決定減少(shǎo)此次分析兵力投入。以安天CERT和(hé)AVL Team的新分析員為(wèi)主完成此次分析。雛鷹初飛,如有(yǒu)不足之處, 希望得(de)到批評指正。也希望大(dà)家(jiā)通(tōng)讀Palo Alto Networks的報告《WIRELURKER:A New Era in iOS and OS X Malware》和(hé)《WireLurker for Windows》。獲得(de)更系統全面的信息。

同時(shí)令我們非常開(kāi)心的是,Palo Alto Networks相關報告的主筆亦曾是安天CERT曾經的小(xiǎo)夥伴Claud Xiao。盡管遠隔重洋,但(dàn)我們依然面對同樣的安全威脅而戰鬥。

海上(shàng)出明(míng)月,應急響應時(shí)。夥伴隔海望,不覺起相思。

中文命名與概述

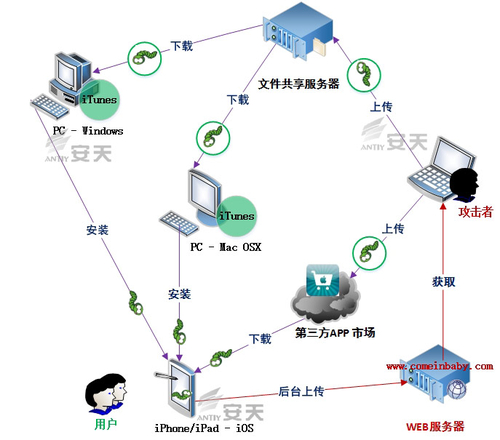

該惡意代碼被其發現者Palo Alto Networks命名為(wèi)“WireLurker”,直譯其名為(wèi)“連線潛伏者”。在我們討(tǎo)論中文命名時(shí),考慮到WireLurker主要擁有(yǒu)如下傳播特點:通(tōng)過第三方APP市場(chǎng)“麥芽地”(亦發現百度網盤的分享)進行(xíng)下載傳播到iOS系統;亦具有(yǒu)如下功能特點:在Windows平台運行(xíng)帶有(yǒu)惡意代碼的包裹文件并将惡意代碼安裝到iOS系統、在Mac OS X平台運行(xíng)帶有(yǒu)惡意代碼的包裹文件并将惡意代碼安裝到iOS系統;最終對iOS系統相關文件進行(xíng)竊取回傳。從相關WireLurker樣本所傳播的環境涉及到Windows、Mac OSX兩個(gè)桌面系統,涉及到一家(jiā)第三方APP市場(chǎng),并最終危害智能終端操作(zuò)系統iOS的特點來(lái)看,跨越了多(duō)個(gè)系統平台,利用相關同步接口,突破了各平台間(jiān)的邊界,所以安天經過討(tǎo)論最終将WireLurker的中文命名定為(wèi)“破界”。下圖是此惡意代碼的整體(tǐ)傳播與執行(xíng)的示意圖,或許能解釋我們将其中文名命名為(wèi)“破界”的初衷。

“破界”惡意代碼在用戶iOS系統中主要惡意行(xíng)為(wèi):獲取電(diàn)話(huà)、短(duǎn)信、浏覽器(qì)、移動儲存挂載、搜索、系統偏好等信息并通(tōng)過POST上(shàng)傳到服務器(qì),其中通(tōng)信錄和(hé)短(duǎn)信通(tōng)過sqlite數(shù)據庫獲取,還(hái)會(huì)檢測更新樣惡意代碼版本。

因在安天進行(xíng)分析時(shí),Palo Alto Networks在其美國公司所在地時(shí)間(jiān)11月5日發布針對蘋果OS X及iOS系統的惡意代碼新家(jiā)族的分析大(dà)報告,并将其命名為(wèi)“WireLurker”。按惡意代碼家(jiā)族命名中的規律,以早發現反病毒廠商命名為(wèi)準,所以安天英文命名為(wèi):Trojan/iOS.WireLurker。

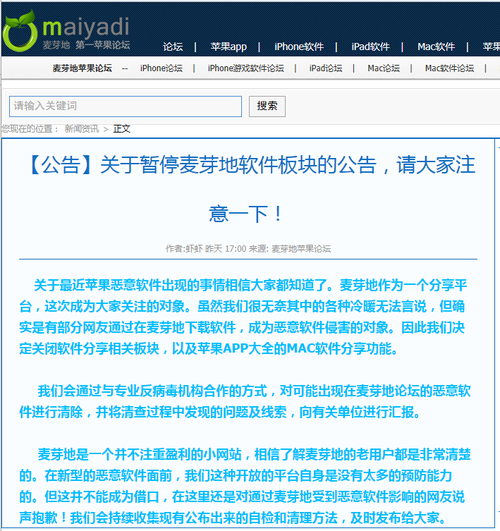

為(wèi)了使“破界”惡意代碼疫情迅速得(de)到控制(zhì),蘋果已經撤銷惡意軟件的安裝證書(shū),使惡意軟件無法進行(xíng)安裝操作(zuò);且傳播源“麥芽地”網站(zhàn)已經于北京時(shí)間(jiān)2014年11月07日17時(shí)關閉了蘋果APP大(dà)全的MAC軟件分享功能。

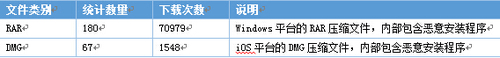

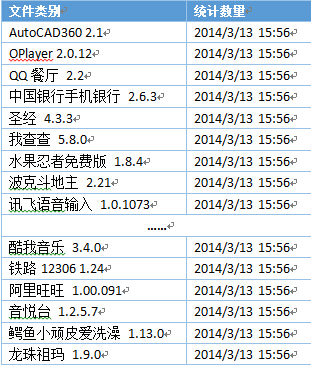

某傳播源文件分析

“麥芽地”傳播源雖告一段落,但(dàn)百度雲ekangwen206用戶分享的247個(gè)文件中全部帶有(yǒu)能夠感染iOS系統的“破界”惡意代碼,所有(yǒu)文件均為(wèi)蘋果手機與平闆的安裝應用程序,程序類别多(duō)樣,包括但(dàn)不限于文字處理(lǐ)軟件、即時(shí)通(tōng)訊軟件、遊戲軟件、銀行(xíng)終端軟件等。根據百度雲盤記錄的下載次數(shù),将所有(yǒu)應用下載次數(shù)進行(xíng)彙總統計(jì),截止目前共計(jì)下載72527次,其中下載RAR包文件70979次,下載DMG包文件1548次。

将下載文件解包後,對惡意安裝包的時(shí)間(jiān)戳進行(xíng)統計(jì),根據樣本的時(shí)間(jiān)戳內(nèi)容,這些(xiē)惡意文件應該是使用生(shēng)成器(qì)統一生(shēng)成,且編譯時(shí)間(jiān)在2014/3/13(不排除人(rén)為(wèi)修改可(kě)能),那(nà)麽可(kě)推測這些(xiē)惡意文件可(kě)能是在2014年3月就開(kāi)始傳播了。

将下載的文件進行(xíng)分析後發現RAR包樣本都有(yǒu)共性行(xíng)為(wèi):解包後包含6個(gè)相同的DLL文件,一個(gè)“使用說明(míng).txt”文件,一個(gè)與安裝包同名但(dàn)後綴為(wèi).exe的文件。後綴為(wèi).exe文件均包含“破界”惡意文件,當其運行(xíng)後将惡意文件釋放到TEMP目錄命名為(wèi)“apps.ipa”,随後調用iTunes接口安裝至iOS設備。後綴為(wèi).exe文件中除惡意代碼外還(hái)包含正常iOS安裝包,當其運行(xíng)後釋放到TEMP目錄命名為(wèi)“third.ipa”,随後安裝至iOS設備。

Dmg包中也存在“破界”惡意代碼,其文件名稱更改為(wèi)“infoplistab”,且其HASH值與“apps.ipa”的HASH值相同。

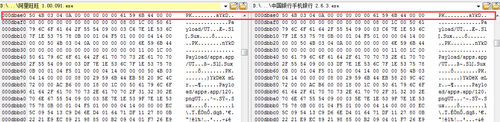

下面為(wèi)後綴為(wèi).exe文件中嵌入的apps.ipa惡意文件“破界”二進制(zhì)對比圖:

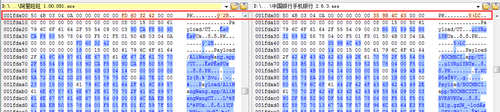

下面為(wèi)後綴為(wèi).exe文件中嵌入的名稱為(wèi)third.ipa的正常文件二進制(zhì)對比圖:

更多(duō)報告細節、及“WireLurker”綜合分析報告全文下載請(qǐng)【點擊這裏】

上(shàng)一篇:微軟發布“年終”補丁 360與谷歌(gē)Project Zero同獲緻謝